Autor: Krishnakumar R, Senior Marketing Manager, FPGA, Microchip Technology Inc.

Algunos análisis del mercado sugieren que en 2025 habrá más de 25.000 millones de dispositivos IoT que transmitirán casi 80 zettabytes de datos.

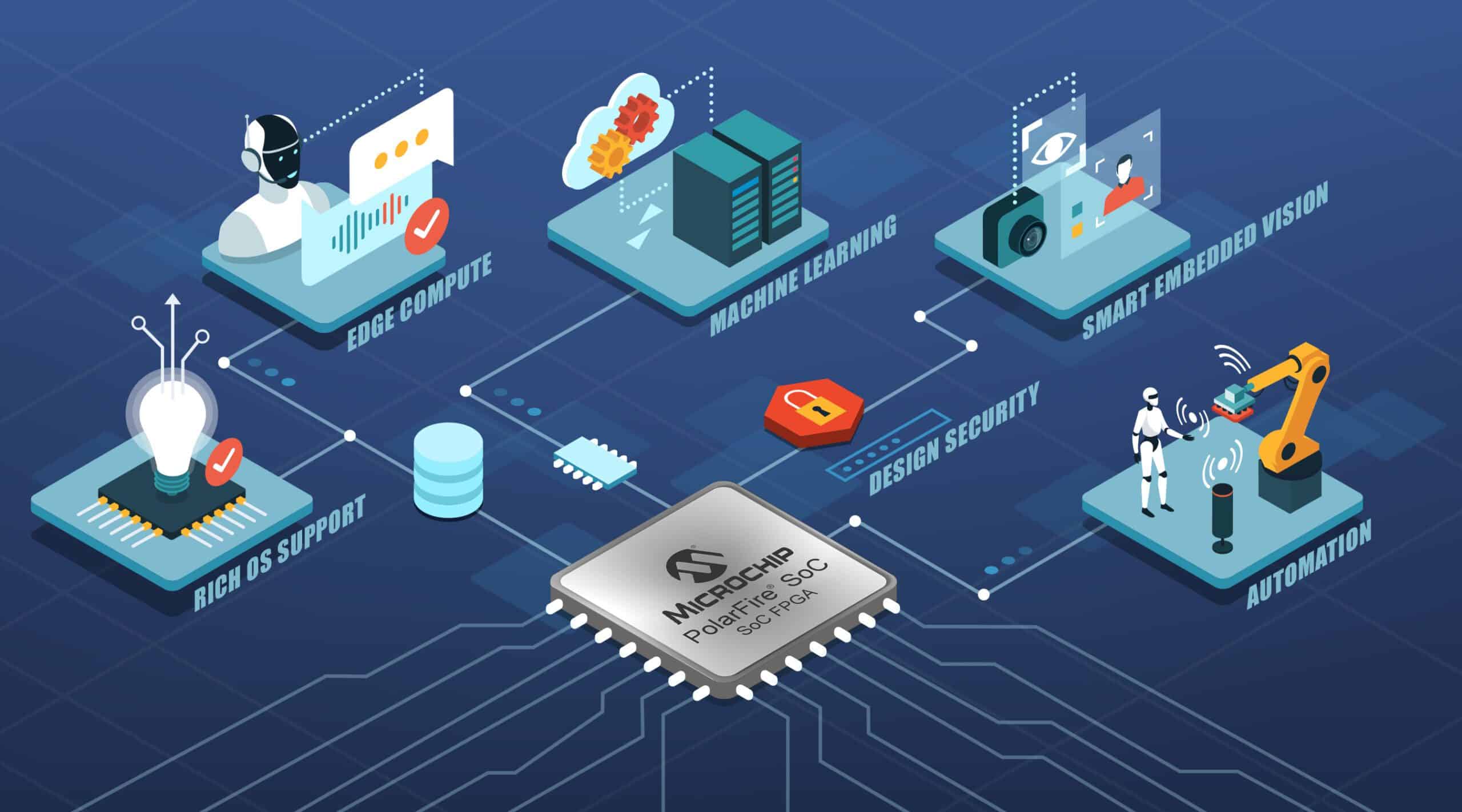

¿Cómo afectará esto a una instalación de IoT? Si observamos un sistema IoT tradicional, generalmente encontramos nodos de sensores pasivos denominados dispositivos de borde (edge), pasarelas o agregadores y los servidores de la nube. Los dispositivos de borde detectan información y la comunican al servidor, bien sea directamente o a través de una pasarela. La nube o los servidores analizan estos datos, extraen conclusiones y comunican instrucciones de vuelta a los nodos de borde.

En un entorno IoT tradicional, casi toda la seguridad se basa en los servidores donde se halla toda la inteligencia. Los nodos y las pasarelas de borde no suelen caracterizarse por su seguridad. Cuando se instalan 25.000 millones de dispositivos IoT y se transmiten zettabytes de datos, la topología tradicional de IoT estaría sobrecargada y sería lenta e ineficiente. Por tanto sería primordial distribuir la inteligencia por la red, reducir el tráfico de la red y mejorar la latencia.

Pongamos como ejemplo un dispositivo de borde en un coche que detecte los carriles. No hay tiempo para capturar imágenes del carril, comunicarlo a un servidor y obtener una respuesta para saber si el coche se debería mover a la izquierda o la derecha. La inteligencia se ha de incorporar al coche con el fin de analizar el estado del carril y tomar decisiones.

Cuando se despliegan nodos de borde inteligentes por todas partes, su seguridad pasa a ser de máxima importancia. Por eso los sistemas IoT deben incorporar seguridad de extremo a extremo.

Trampas de seguridad

Todo sistema es tan seguro como su eslabón más débil. Por tanto, proteger un dispositivo IoT no debería contemplar únicamente la conexión entre el borde y la nube sino también toda la cadena de suministro a lo largo del proceso de fabricación de estos productos.

En la cadena de suministro de un sistema electrónico se encuentra el fabricante del chip, un OEM (fabricante de equipamiento original) que utilizaría sus productos y un usuario final de los productos del OEM.

Todas estas fases conllevan riesgos para la seguridad.

Desde el punto de vista de un fabricante de chips podría haber caballos de Troya en la IP (propiedad intelectual) del hardware, bien sea en el diseño del circuito integrado o en la máscara. Los subcontratistas podrían añadir o robar obleas, inyectar claves erróneas o vender dispositivos defectuosos, aprovechar dispositivos usados o robar productos acabados. También existe la posibilidad de que haya un caballo de Troya en una IP de software o en la fase OEM, o en una FPGA, o incluso que afecte a las herramientas de diseño electrónico (EDA).

En la planta del OEM puede haber brechas de seguridad como claves o configuraciones erróneas cargadas en el sistema, o bien que el subcontratista pueda añadir capas o hacer ingeniería inversa del producto. También es posible que se introduzcan clones de terceros en la red que debiliten la seguridad en general.

Finalmente, cuando los productos ya se han instalado es importante asegurarse de que los datos sean seguros. Estos sistemas de campo se podrían estar comunicando con otros dispositivos IoT, por lo que es vital que los datos comunicados estén protegidos y encriptados. En general, a menos que toda la cadena de suministro de cada sistema de la red esté protegida, ninguno lo estará, por lo que es imprescindible que haya seguridad de extremo a extremo.

Tres capas de seguridad

En Microchip contemplamos tres capas de seguridad. Empezamos por la seguridad del hardware, asegurándonos de que nuestros dispositivos estén protegidos cuando llegan a nuestros OEM. Luego ayudamos a nuestros clientes y OEM a garantizar que sus diseños son seguros y finalmente permitimos que los productos se comuniquen de forma segura con el resto de IoT.

Seguridad del hardware

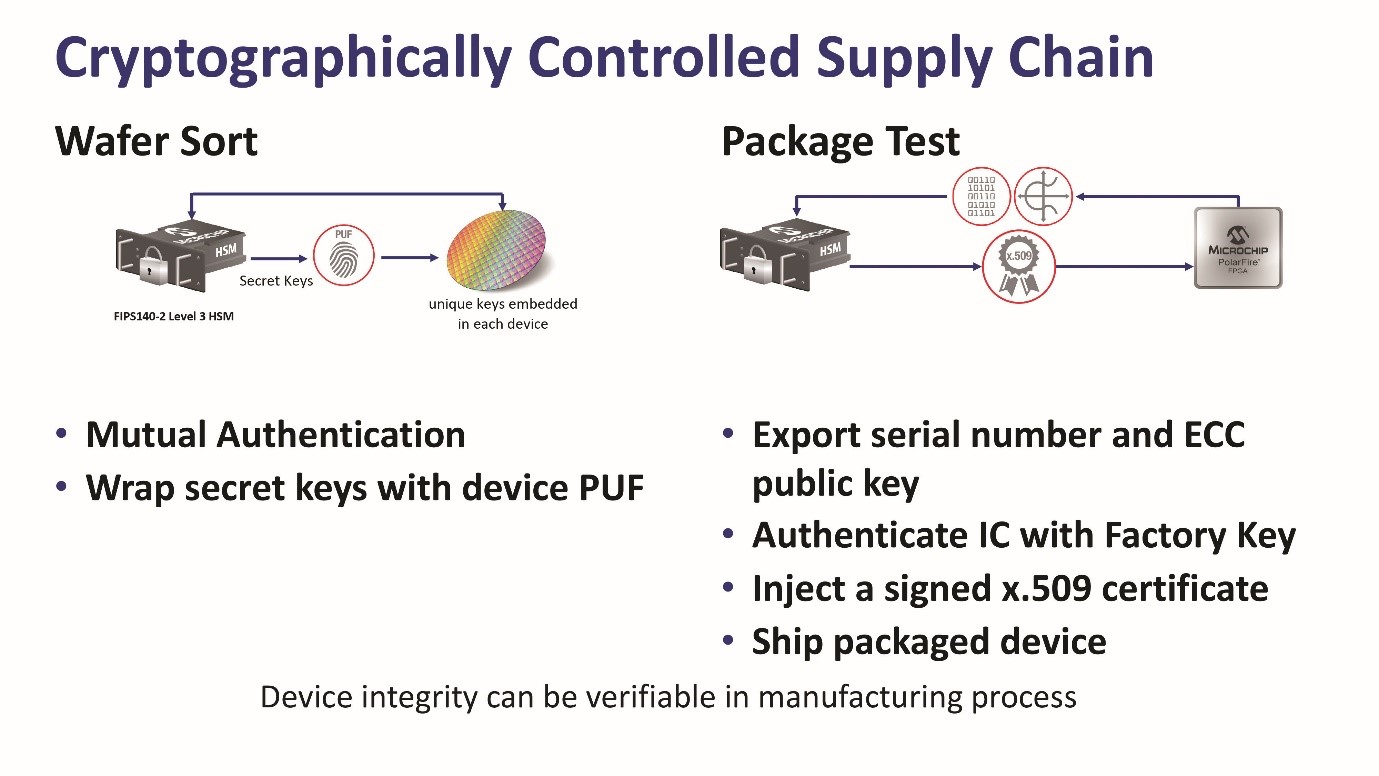

Para cubrir las necesidades de seguridad del hardware, los SoC y las FPGA de Microchip tienen una cadena de suministro con control criptográfico. En la planta de clasificación de obleas tenemos un módulo HSM (Hardware Security Module) con certificación FIPS 140-2 nivel 3 encargado de la autenticación a nivel de oblea. Una vez hecha, el HSM integra las claves secretas y únicas en la pastilla semiconductora de cada oblea por medio de la función PUF (physically unclonable function), todo ello antes de su encapsulado y comprobación.

En las fases de encapsulado y comprobación, cada dispositivo encapsulado exporta un número de serie y su clave pública ECC, que autentifica los circuitos integrados en función de las claves de fábrica programados en ellos. Luego inyecta un certificado digital firmado en cada chip antes de entregarlo. Los OEM pueden verificar la integridad del dispositivo durante su proceso de fabricación.

También ofrecemos las mismas funciones a nuestros OEM y clientes finales al proporcionarles una solución de programación segura de la producción (SPPS). Este software también garantiza a nuestros clientes que su cadena de suministro es segura.

Con la SPPS, los OEM estarán en condiciones de crear un archivo seguro JOB. De esta manera no habrá información no encriptada en circulación dentro de la empresa o con los subcontratistas y solo se abricará el número de unidades que precise el OEM. Los OEM pueden controlar la integridad y garantizar que la autenticación de las FPGA antes de programarlas, evitando así su falsificación.

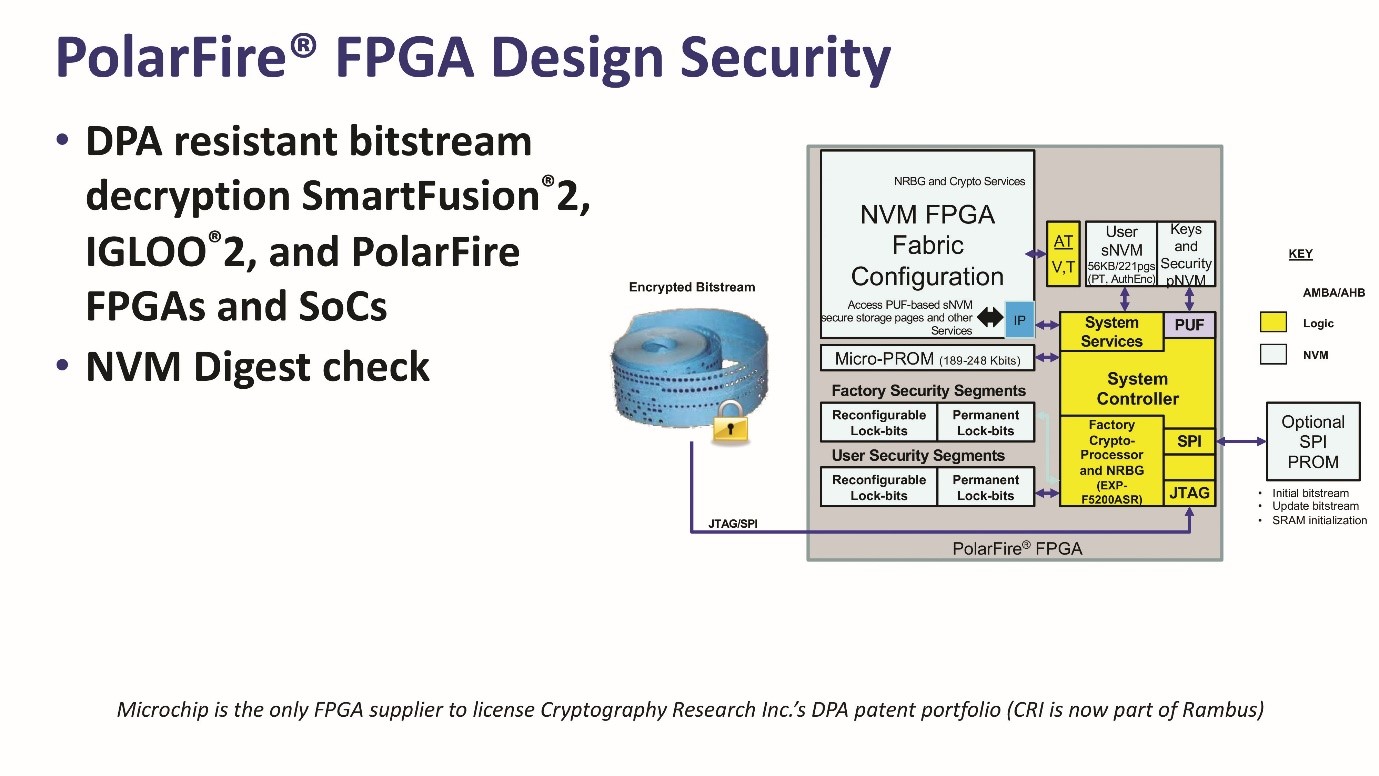

Seguridad del diseño

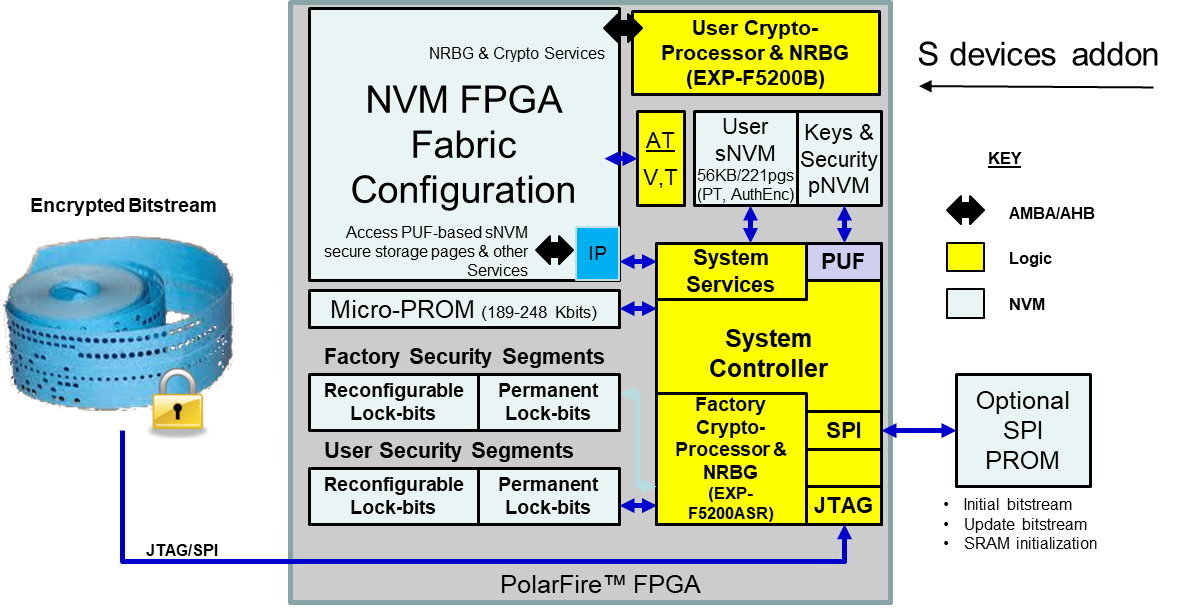

Los SoC y las FPGA de Microchip ofrecen soluciones que ayudan a proteger los diseños del cliente. En el siguiente diagrama de bloques de una FPGA PolarFire®, el bloque amarillo es el controlador del sistema, con su propio coprocesador criptográfico encargado del descifrado del flujo de bits resistente a DPA. Una vez que el OEM descifra su flujo de bits y lo programa mediante la interfaz JTAG, el controlador del sistema lo descifra y programa la estructura de la FPGA. El controlador del sistema tiene sus propias posiciones de memoria no volátil privada y segura para guardar claves y garantiza la seguridad de la DPA. La función PUF del controlador del sistema protege las claves, la seguridad de las memorias y ofrece protección para evitar que sean copiadas.

Se necesitará otro nivel de protección de los dispositivos IoT frente a ataques físicos. Los sistemas electrónicos podrían ser manipulados si se exponen a situaciones para las que no han sido diseñados, por ejemplo a través de la tensión, la temperatura, circuitería de relojes, etc.

Las FPGA y los SoC de Microchip disponen de mecanismos de detección de manipulaciones que ayudan a detectarlas y emite alarmas dentro del sistema para actuar en el caso de que se produzcan. El sistema detecta una manipulación y avisa al controlador del sistema, el subsistema del microprocesador y la estructura de la FPGA para que actúen en consecuencia. Un diseñador puede decidir si pone a cero los datos del usuario, incluidas las claves, los datos del usuario y las claves de fábrica, o bien si anula por completo el dispositivo poniendo todo a cero.

Seguridad de los datos

Cuando se instalan dispositivos inteligentes de borde es posible que necesiten comunicar información sensible. Los sistemas IoT deben implementar seguridad de los datos para proteger los datos valiosos.

Las familias de SoC y FPGA PolarFire SoC están formadas por dispositivos que dotan de seguridad a los datos. Entre estos dispositivos se encuentra un coprocesador criptográfico Athena TeraFire EXP-5200B que protege al usuario frente a DPA. El procesador criptográfico de usuario no usa recursos de la estructura por lo que lo libera de todas las funciones criptográficas con el consiguiente ahorro de consumo y coste. El coprocesador criptográfico Athena TeraFire tiene su propio generador de números aleatorios verdaderos, ofrece una protección completa frente a DPA y Microchip suministra un pase CRI como licencia a sus clientes OEM.

Seguridad embebida

En el caso de las SoC FPGA se necesita otro nivel de seguridad para proteger el entorno embebido.

Para las SoC FPGA PolarFire proporcionamos dos opciones de seguridad embebida. La primera de ellas es el arranque seguro del usuario. En esta solución, el diseñador de un producto puede diseñar su propio cargador inicial a medida y usar la memoria no volátil segura integrada en la SoC FPGA PolarFire para guardar sus datos y códigos sensibles. Tras el encendido, el controlador del sistema arranca y copia el cargador inicial del usuario de la memoria no volátil segura a una posición de memoria interna o externa y lo ejecuta. El usuario también tiene la posibilidad de marcar la memoria no volátil segura como ROM para que sea inalterable.

La segunda opción es un arranque seguro de fábrica proporcionado por Microchip. En esta solución, el controlador del sistema autentifica el cargador inicial por medio de un mecanismo PKE como ECDSA. Todo el cargador de inicial de fábrica está guardado, junto con un certificado de la imagen de arranque seguro, en la memoria no volátil embebida.

La seguridad de los datos está disponible en nuestras FPGA PolarFire y SoC FPGA PolarFire; además estos últimos también ofrecen seguridad embebida.

Para más información: https://www.microchip.com/en-us/products/fpgas-and-plds/system-on-chip-fpgas/polarfire-soc-fpgas