Autor: Nicolas Demoulin, Director de Marketing EMEA, Grupo de Productos de Seguridad, Microchip Technology

La necesidad de autenticación criptográfica

Como consumidores nos acostumbramos a aprender las cualidades de una marca, bien sea un coche, una herramienta o simplemente una lata de conserva. Las empresas invierten grandes cantidades de dinero en establecer, desarrollar y mantener las credenciales de su marca para que, como consumidores, escojamos la que creemos que es una marca valiosa. Las razones exactas que explican nuestra preferencia por una determinada marca son diversas, desde el deseo de adoptar el estilo de vida de la marca hasta razones más prácticas relacionadas con la calidad, la durabilidad y la relación calidad/precio. Los fabricantes de productos de consumo no son los únicos que construyen sus marcas; la identidad de marca también es aplicable a los productos industriales, comerciales y médicos. Los profesionales del marketing son expertos en comunicar y reforzar los valores de la marca en todo lo que hacen y darán todos los pasos necesarios para proteger su marca a cualquier precio. El valor de una marca abarca su reputación, su confianza y sus valores sociales, por los cuales es reconocido el logotipo de la firma a escala mundial. Los intentos por parte de otras empresas de copiar o imitar el logotipo o la marca recibirán una reacción inmediata.

Además de los aspectos relacionados con el marketing de una marca, los productos y los servicios de la empresa también necesitan protección. La falsificación se ha convertido en un asunto relevante en los mercados globales. Baterías para herramientas, componentes electrónicos, cigarrillos electrónicos, cartuchos de impresora y accesorios para equipos médicos: todo es copiado por falsificadores sin escrúpulos.

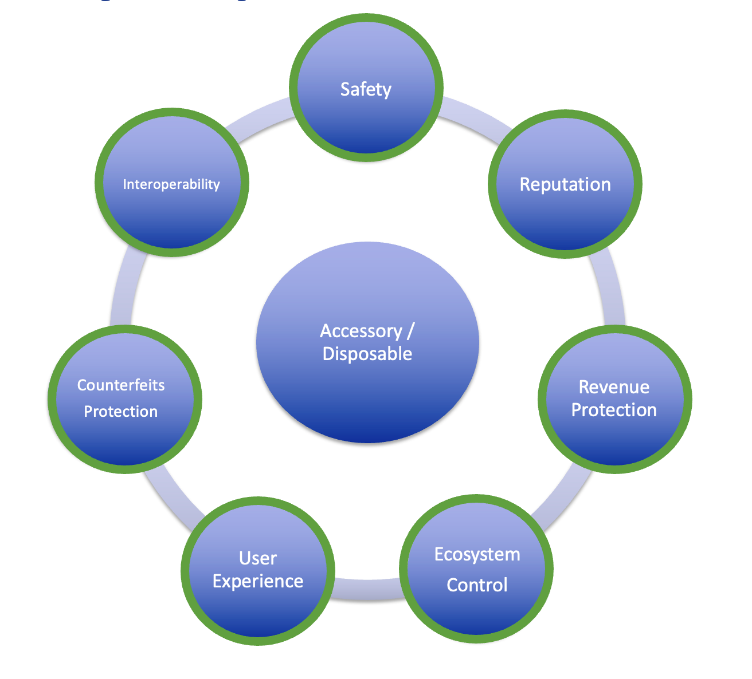

En la actualidad los fabricantes de productos utilizan técnicas de autenticación criptográfica para proteger a los clientes ante productos falsos. La Figura 1 indica los numerosos factores que aconsejan implementar técnicas de autenticación criptográfica.

Quizás uno de los primeros ejemplos de autenticación criptográfica correspondió a las baterías de herramientas portátiles. Los consumidores pronto se dieron cuenta de que los productos falsos tenían el mismo aspecto que la batería original del fabricante pero no duraban tanto, se averiaban y exponían al usuario al riesgo de que la herramienta se incendiara. La autenticación criptográfica es apta para cualquier producto con un sistema embebido y resulta ideal para los que incorporan accesorios de repuesto e intercambiables o consumibles desechables.

Figura 1. Algunas de las principales razones por las cuales implementar autenticación criptográfica es vital para muchos productos (fuente: Microchip).

Fundamentos de la autenticación criptográfica

Los ingenieros pueden añadir fácilmente una técnica de autenticación sencilla a la mayoría de los diseños basados en electrónica. Lo ideal, un método basado en el contacto, por ejemplo entre una herramienta portátil y un paquete de baterías recargables, permite alimentar el dispositivo integrado en el paquete de alimentación. La transferencia de datos se realiza a través de las líneas de alimentación. La autenticación podría ser efectuada por el fabricante por medio del intercambio de contraseñas entre la unidad portátil (host) y el paquete de baterías (accesorio). No obstante, una vez que un adversario o falsificador haya obtenido esa contraseña analizando el proceso de transferencia de los datos, la copia no autorizada de los dispositivos accesorios es inmediata. Un método más seguro consiste en colocar un código secreto al circuito integrado seguro dentro del accesorio y utilizar un protocolo desafío-respuesta para comprobar la autenticidad. Ya hay algoritmos criptográficos consolidados que dotan de seguridad a este proceso y constituyen la base de dos métodos de autenticación criptográfica desafío-respuesta: simétrico y asimétrico.

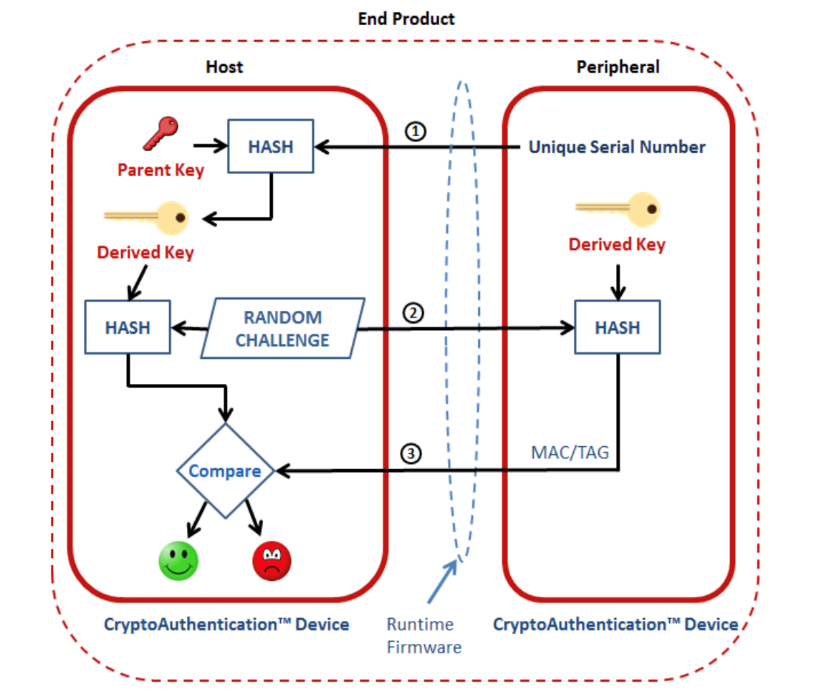

La Figura 2 muestra un desafío-respuesta criptográfico de tipo simétrico basado en una clave secreta compartida por el dispositivo host y el accesorio periférico. Al inicio, durante la fabricación del producto y en un proceso denominado aprovisionamiento, se crea una clave secreta a partir de una clave matriz junto con un número de serie del producto final. A continuación una función denominada “hashing” crea una nueva clave a partir de la anterior y que es única para cada accesorio periférico del producto final. Una vez utilizada con los clientes, el host envía un desafío con un número aleatorio al accesorio. La respuesta prevista es una firma digital calculada a partir del número aleatorio y la clave secreta. El host ejecuta el mismo proceso, y si los dos resultados coinciden, el accesorio se considera auténtico. Los algoritmos de “hash” seguro, como SHA-2 y SHA-3, son métodos estandarizados en el sector que son promulgados y gestionados por el NIST (National Institute of Standards and Technology) de EE.UU.

Figura 2. Autenticación de un accesorio periférico mediante una clave secreta diversificada y una criptografía simétrica (fuente: Microchip).

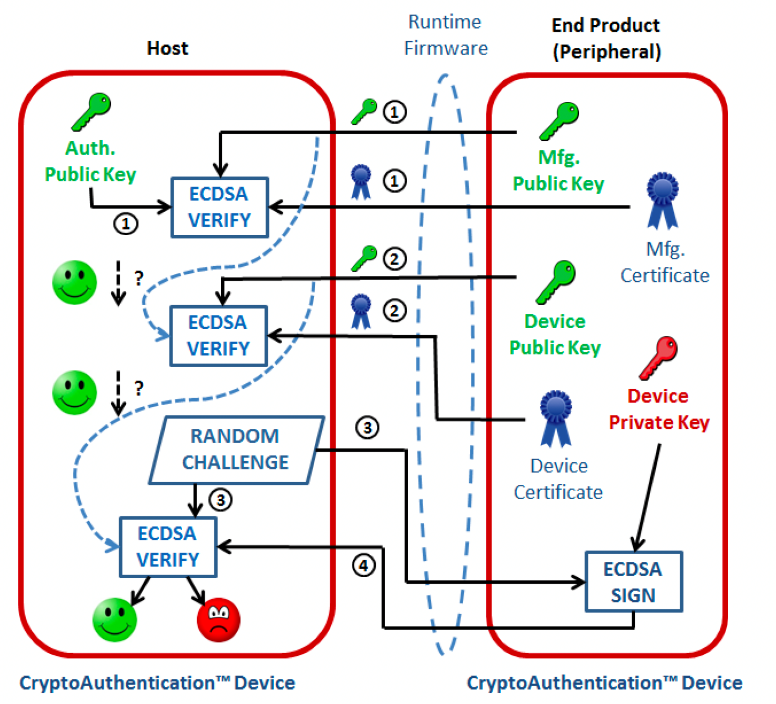

Un método alternativo usa la criptografía asimétrica, que añade capacidad de control por un ecosistema de terceros. Este método usa un par de claves (públicas y privadas) conocidas habitualmente como infraestructura de clave pública o PKI (public key infrastructure), ver Figura 3. La clave privada se encuentra en un circuito integrado de autenticación dentro del accesorio, mientras que el host utiliza la clave pública. Como su nombre sugiere, la clave pública se puede revelar sin miedo a que pueda comprometer la seguridad y la autenticidad de la clave privada del accesorio.

Figura 3. Una técnica de autenticación criptográfica asimétrica emplea algoritmos ECDSA (elliptic curve digital signature algorithms), certificados digitales, claves públicas y privadas (fuente: Microchip).

Cómo implementar la autenticación criptográfica con la gama de productos CryptoAuthenticationTM de Microchip

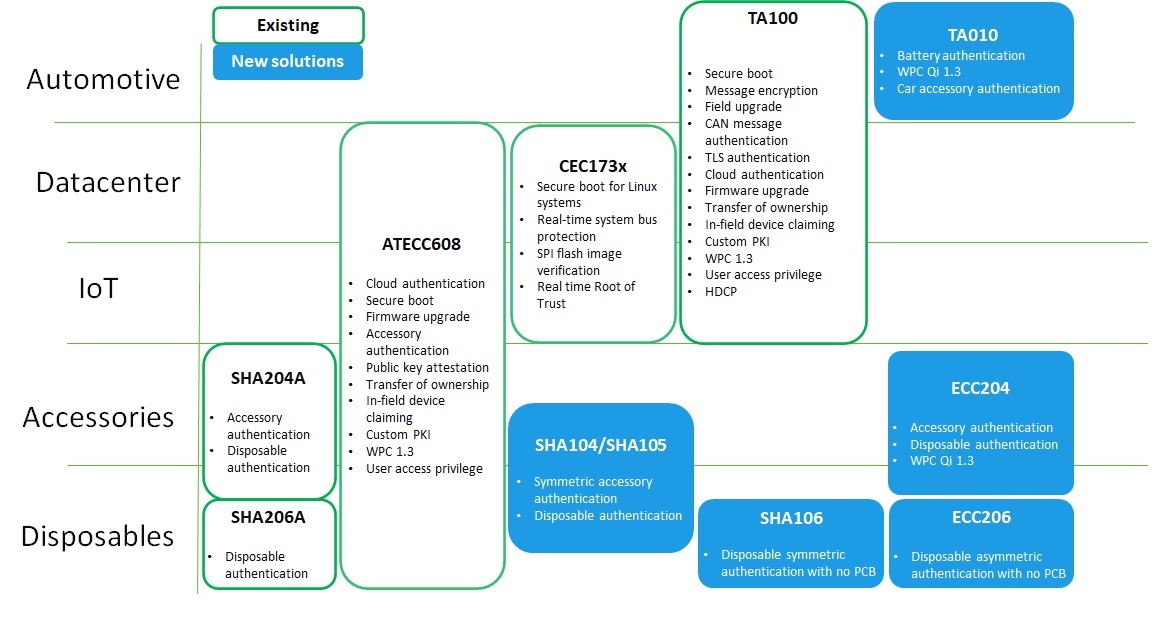

La Figura 4 muestra la gama de circuitos integrados de autenticación segura de Microchip, clasificados según su aplicación. Algunos ejemplos son ATECC608, las series SHA 104, SHA 105 y SHA106, así como ECC204 y ECC206.

Figura 4. Gama de circuitos integrados CryptoAuthentication de Microchip

(fuente: Microchip).

El ATECC608 es un circuito integrado seguro y preaprovisionado, diseñado para una gran variedad de aplicaciones, desde centros de datos hasta IoT. Almacena de forma segura claves secretas, públicas y privadas, así como certificados digitales. La comunicación con el host se lleva a cabo a través del bus serie I2C estándar o de una interfaz SWI (single wire interface).

Los sectores sanitario y médico exigen cada vez más la autenticación criptográfica. El creciente uso de packs de medicamentos embolsados, pruebas diagnósticas de un solo uso y parches médicos desechables aumenta la necesidad de comprobar la autenticidad de los dispositivos. De este modo el personal médico no solo se asegura de que la medicación o el accesorio sea de origen legítimo sino que también permite comprobar que la medicación y las dosis son correctas. También puede ser exigida por la normativa sanitaria y el proceso clínico. Otros ejemplos de aplicaciones con limitaciones de espacio y sensibles al coste son los cigarrillos electrónicos, los productos cosméticos y las tarjetas electrónicas para bicicletas eléctricas.

Para la autenticación criptográfica simétrica, SHA104 y SHA105 forman parte del catálogo CryptoAuthentication de Microchip, destinado a accesorios y productos desechables. Estos circuitos integrados de muy pequeño tamaño proporcionan 128 bits de seguridad criptográfica simétrica, se comunican mediante I2C o SWI y consumen unos 130 nA en reposo. Se suministran en encapsulados de 8 o 3 patillas (alimentación, datos SWI y tierra), por lo que son especialmente adecuados para aplicaciones con limitaciones de espacio. El ECC204 es compatible con ECDSA,

SHA-256 y código HMAC (hash message authentication code) para aplicaciones asimétricas.

La Figura 5 muestra los circuitos integrados compactos de tipo simétrico y asimétrico de Microchip. Gracias a sus encapsulados de pequeño tamaño, estos dispositivos se pueden utilizar sin una placa de circuito impreso, lo cual facilita enormemente su incorporación en varios accesorios consumibles y desechables.

Figura 5. Los circuitos integrados CryptoAuthentication destacan por su pequeño tamaño, no necesitan placa de circuito impreso y están indicados para aplicaciones con captación de energía (fuente: Microchip).

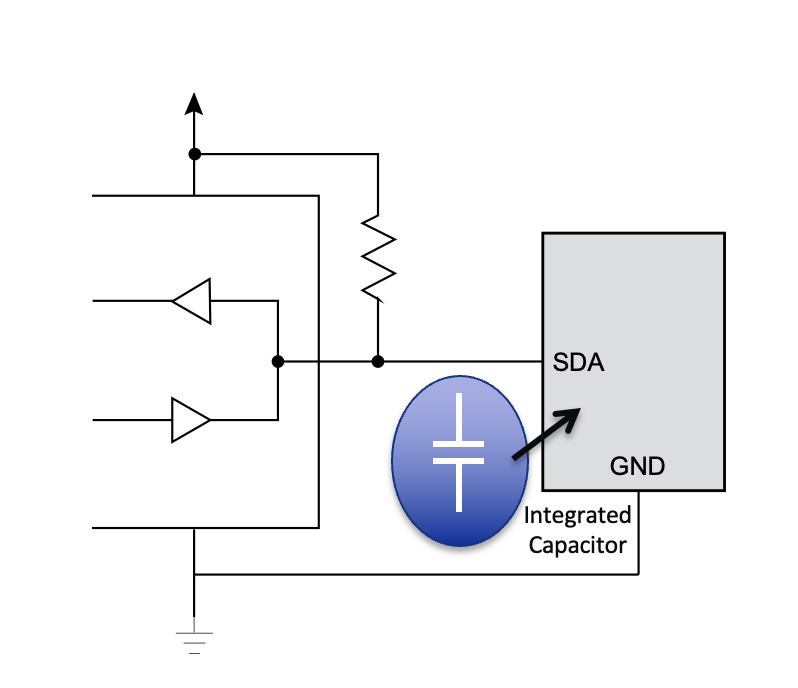

Los circuitos integrados SHA106 y ECC206 reducen el número de patillas a tan solo dos solo necesitan una interfaz SWI y una conexión a tierra. La Figura 6 ilustra lo sencillo que resulta usar un circuito integrado de autenticación criptográfica de 2 patillas alimentado mediante captación de energía del SWI en un condensador integrado que basta para alimentar el proceso de autenticación. Además, al no necesitar una placa de circuito impreso se reducen los costes de implementación de la autenticación criptográfica y aumenta significativamente el número de posibles aplicaciones.

Figura 6. Los circuitos integrados CryptoAuthentication SHA206 y ECC206 de

2 patillas de Microchip integran un condensador para almacenar la energía captada que alimenta el dispositivo (fuente: Microchip).

Auge de la autenticación criptográfica

La disponibilidad de circuitos integrados criptográficos de pequeño tamaño y autoalimentados promete ensanchar las fronteras de la autenticación en productos consumibles y accesorios desechables. Además de dispositivos CryptoAuthentication como los descritos, Microchip suministra tarjetas de evaluación, diseños de referencia y un paquete completo de diseño de plataformas de seguridad que cubre todo, desde el aprovisionamiento del fabricante hasta la implementación.