Escrito por Giancarlo Parodi, Renesas Electronics

El creciente mundo de los dispositivos con capacidad de conectividad está llevando los requisitos de seguridad de casi todas las aplicaciones a nuevas alturas. Renesas Electronics diseña y fabrica dispositivos microcontroladores como la familia RA, que integran funciones de seguridad avanzadas que apoyan al diseñador de aplicaciones para lograr sus objetivos de seguridad. Queda una pregunta fundamental: ¿el desarrollador debe confiar implícitamente en que el fabricante implementó todo correctamente o cómo puede estar seguro de que es así? Este artículo habla sobre el panorama de la certificación de seguridad y cómo Renesas puede ayudar a sus clientes a lograr sus objetivos en el menor tiempo posible para lanzar sus productos al mercado.

Cualquier dispositivo conectado necesitará algún tipo de interfaz de comunicación para recibir y transmitir datos del usuario, almacenar dichos datos de forma segura en el dispositivo, realizar actualizaciones de firmware de aplicaciones seguras a través de un canal potencialmente inseguro, mientras se protege la confidencialidad e integridad de los datos del usuario.

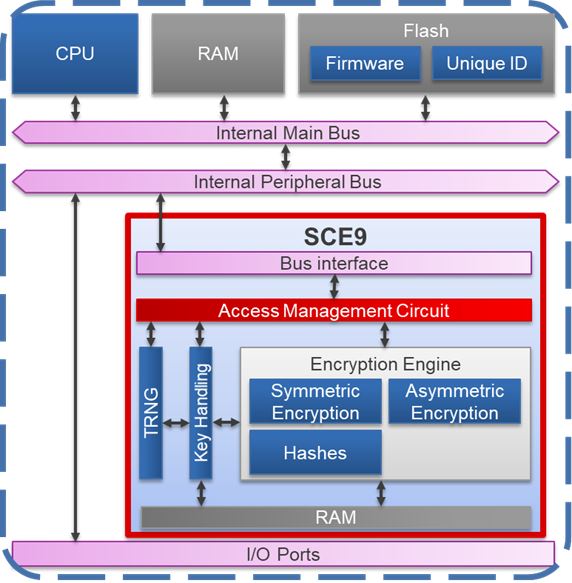

Por ejemplo, mirando la familia de microcontroladores RA: cada grupo con capacidad de conectividad, como los derivados RA6 y RA4, incluye un motor criptográfico seguro (SCE).

El RA6M4 es el primer MCU de la familia RA en la nueva generación de MCU centrados en la seguridad de Renesas. Las características de seguridad de vanguardia combinadas con la mejor IP periférica de su clase y la compatibilidad de características y pines entre la serie de MCU hacen que las MCU de la familia RA sean la opción óptima para casi cualquier producto embebido conectado.

El subsistema seguro definido por SCE (representado en la Figura 1) proporciona una funcionalidad de elemento seguro comparable con un rendimiento mucho mayor como solución integrada, lo que reduce el costo de la lista de materiales y simplifica la integración tanto en la etapa de desarrollo como en la producción. Es compatible con los estándares de encriptación AES, RSA, ECC, algoritmos hash y una verdadera generación de números aleatorios dentro de un entorno aislado en el chip. El SCE permite el almacenamiento de claves ilimitado y seguro utilizando una clave única de hardware (HUK) de 256 bits programada de fábrica para derivar claves de cifrado de claves, que se pueden utilizar para cifrar las claves del cliente. El subsistema criptográfico Secure Crypto Engine (SCE9) está completamente embebido dentro de la MCU y protegido por un circuito de administración de acceso que puede apagar la operación del motor criptográfico en intentos de acceso ilegales. Realiza todas las operaciones de cifrado de texto plano utilizando su propia área de almacenamiento interno dedicada, a la que no puede acceder ninguna CPU o bus accesible a DMA. El almacenamiento de claves avanzado y las capacidades de manejo de claves del SCE9 pueden garantizar que ninguna clave de texto plano se exponga o almacene en la RAM accesible a la CPU o la memoria externa no volátil.

Todo suena muy bien, ¿verdad? Pero, ¿confiará ciegamente el desarrollador en que Renesas ha implementado todos los algoritmos correctamente, de acuerdo con los estándares, y que la funcionalidad es consistente con las afirmaciones? Probablemente no debería. Entonces, ¿cómo resolver este dilema? Ese es exactamente el propósito de una certificación de seguridad. De acuerdo con el principio de los cuatro ojos, hacer que las reclamaciones sean controladas y probadas por una entidad independiente utilizando una metodología de prueba acordada y estandarizada. ¿Qué certificación es la adecuada? En términos generales, las industrias altamente reguladas tienen estándares de seguridad, como por ejemplo PCI para transacciones financieras o paquete de seguridad DLMS para aplicaciones de medición, IEC-62443 para controles industriales, etc. La mayoría de los productos de consumo hasta ahora no tienen regulaciones o requisitos de seguridad específicos. Entonces, en respuesta a esta falta de orientación, los gobiernos están comenzando a publicar especificaciones de requisitos generales. En los Estados Unidos, NIST publicó algunas pautas de ciberseguridad para dispositivos IoT. El gobierno del Reino Unido publicó el código de prácticas para la seguridad de IoT del consumidor. El consorcio «IoT security foundation» publicó un marco de cumplimiento de seguridad de IoT. Más por venir.Para el alcance del artículo, elegiremos tres ejemplos entre esos programas. ARM promueve un enfoque cada vez más popular, como proveedor de núcleos de CPU integrados con características relacionadas con la seguridad como TrustZone. ARM ha publicado una especificación de arquitectura de seguridad de plataforma (PSA) que incluye un marco de seguridad basado en cuatro etapas: analizar, diseñar, implementar y certificar. El programa de certificación de PSA es un esquema de certificación de varios niveles que tiene como objetivo dar a los fabricantes de dispositivos de consumo la seguridad de que el producto específico sigue las prácticas de seguridad descritas en la especificación.

Hay tres niveles de seguridad definidos, cada uno basado en el otro y con requisitos de seguridad cada vez mayores. Como complemento de la especificación PSA, se encuentra disponible una implementación de referencia de software abierta y compatible, denominada firmware fiable. Dicho software es un punto de partida ideal para fabricantes que utilizan la tecnología ARM CPU para armonizar y ofrecer las características definidas en la especificación PSA. Renesas reconoce la importancia de la iniciativa PSA y, por lo tanto, se compromete a certificar sus productos de acuerdo con los requisitos de la especificación PSA, incluida la plataforma de firmware de confianza, y a contribuir a su desarrollo. En cuanto a hoy, ya se ha logrado con éxito la certificación de cumplimiento de primer nivel, la certificación de nivel sucesivo se está finalizando y se completará muy pronto. Todos los resultados de la certificación se pueden encontrar en el sitio web de psacertified Otra certificación muy conocida está relacionada con el Instituto Nacional de Estándares y Tecnología. NIST define tecnologías, medidas y estándares que se especifican en documentos publicados por el Laboratorio de Tecnología de la Información del NIST y recopilados dentro de los Estándares Federales de Procesamiento de Información (FIPS). Dichas especificaciones incluyen aspectos relacionados con diversos algoritmos, protocolos y funciones criptográficas, según se considere necesario para los fines comerciales de los Estados Unidos.

De acuerdo con esos estándares, el programa de verificación de algoritmos criptográficos proporciona pruebas de validación de algoritmos criptográficos aprobados (es decir, aprobados por FIPS y recomendados por NIST) y sus componentes individuales. Los algoritmos que pasan con éxito estas pruebas se agregan a una lista de validación publica.Esta certificación garantiza la corrección funcional y la interoperabilidad, no se limita a las empresas estadounidenses, sino que tiene un reconocimiento mundial y es requerida por varios segmentos de la industria. Si el equipo final necesita someterse a una certificación, tener un certificado CAVP en la implementación criptográfica puede acelerar significativamente el proceso.Por ello, Renesas se compromete a validar la funcionalidad criptográfica incluida en su SCE según el programa CAVP. Muchos bloques criptográficos implementados ya han sido certificados; AES, SHA y la parte DRBG del generador de números aleatorios ya están certificados por CAVP. Tanto RSA como ECC se ofrecen para cifrado asimétrico y actualmente se encuentran en proceso de obtener la certificación CAVP. NIST publica una lista de los módulos certificados en su sitio web.

Por último, veamos el estándar de evaluación de seguridad para plataformas de IoT (SESIP). Esto es publicado y promovido ahora por la alianza GlobalPlatform, y define un estándar para la evaluación de la seguridad de las plataformas de IoT. El propósito final es reutilizarlo para cumplir con los requisitos de diferentes áreas de productos. De hecho, los requisitos funcionales comunes se consolidan en “perfiles” SESIP, como Arm PSA L1 para el chip. Se están desarrollando asignaciones adicionales para IEC 62443 y otras normas. SESIP define cinco niveles de garantía, con un nivel de escrutinio cada vez mayor. Comienza con un nivel basado en la autoevaluación, pasando por pruebas de penetración de caja negra (para una plataforma de código cerrado), hasta un análisis de vulnerabilidad de caja blanca (con un análisis de código fuente de tiempo limitado combinado con una penetración de tiempo limitado esfuerzo de prueba), hasta niveles más altos que pueden usarse para complementar una certificación SOG-IS, esta última incluye algunos componentes de seguridad de criterios comunes estándar y asignaciones específicas. SESIP tiene sus raíces dentro del programa de certificación de criterios comunes, que tiene una construcción similar.

Por último, muchas certificaciones tienen un requisito común de proporcionar evidencia sobre el flujo de desarrollo de la funcionalidad relacionada con la seguridad. Esto implica que típicamente, durante la fase de diseño, se debe formular un plan de seguridad, que establece un marco para las sucesivas fases. En estrecha relación con el análisis de amenazas necesario y la especificación de los objetivos de seguridad, se define la funcionalidad de seguridad (software o hardware), se realiza el diseño seguro, se crea una implementación, luego se revisa y se prueba la unidad. Las características de la implementación se evalúan finalmente antes de publicar la documentación relacionada con la seguridad y realizar una auditoría de seguridad final. Todos estos pasos deben estar debidamente documentados y registrados.

Por lo tanto, el proveedor debe someterse a una cantidad significativa de auditoría y registro internos, mientras implementa pautas y estándares internos que cumplan con los requisitos de especificación. Esta evidencia será evaluada por la agencia de certificación en correspondencia con el nivel de seguridad de la evaluación al que se dirigirá.

Una vez que se ha desarrollado un determinado producto y está disponible en la producción en masa, el proveedor debe cuidar su ciclo de vida, incluida la gestión de problemas. Como ocurre con cualquier problema funcional general que pueda descubrirse, existe la necesidad de supervisar y gestionar también cualquier problema relacionado con la seguridad, como parte del ciclo de vida de desarrollo del producto. Una vulnerabilidad puede definirse como una debilidad o defecto dentro de un producto o sistema, que es explotable (puede usarse maliciosamente) para comprometer la confidencialidad, integridad y / o disponibilidad del producto o sistema.El proveedor debe comprometerse a abordar cualquier vulnerabilidad que se encuentre en los productos, analizándolos, divulgándolos de manera responsable y realizando las acciones correctivas necesarias y adecuadas como contramedidas. Muchos problemas relacionados con la seguridad son detectados por partes externas durante la evaluación del producto, por lo tanto, es necesario establecer un punto de contacto para asegurarse de que esos problemas se puedan informar de manera fácil y confidencial para un análisis más detallado.Para este propósito, Renesas ha creado un equipo de respuesta a incidentes de seguridad de productos (PSIRT) cuya misión es abordar cualquier incidente o problema relacionado con la seguridad de manera oportuna. Se puede acceder al sitio web a través de un enlace fácil de recordar: www.renesas.com/psirt.A través de este portal y punto de contacto, los clientes y terceros pueden interactuar con Renesas para abordar sus hallazgos y, al final, ayudar a crear mejores productos para todos.En resumen, existen muchos estándares, marcos y pautas diferentes relacionados con la seguridad, que pueden ser muy abrumadores para el desarrollador al principio. Renesas se compromete a seguir los estándares y las mejores prácticas de la industria, para asegurar a sus clientes el excelente nivel de calidad de sus productos, incluidos los aspectos relacionados con la seguridad.